Comment vérifier si la caméra suit l'utilisateur ou non ?

Bonjour, aujourd'hui, nous allons parler de la façon de vérifier si la webcam de votre ordinateur portable ou de votre ordinateur fonctionne maintenant, et si la caméra surveille maintenant vos mouvements, ou pouvez-vous vous curer le nez ?

Le fait que tout appareil mobile soit désormais équipé d'une caméra est sacrément pratique. Avez-vous déjà pensé que l'appareil photo pouvait filmer sans votre permission ? Après tout, avec sa seule existence, elle s'adresse à celui qui s'est installé devant le moniteur. C'est toi.

Nous suivons plus loin. Si la caméra est intégrée, la LED clignotante à côté "donne" souvent le processus de travail. Le même "œil" est situé sur l'appareil monté sur le moniteur d'un PC fixe. Eh bien… eh bien, si c'est le cas, et vous l'avez soudainement remarqué. Et sinon, et la caméra vous suit en ce moment ? Elle peut le faire sans sourciller...

Immédiatement sur le désagréable.

Il existe de nombreuses options lorsqu'un pirate informatique peut allumer la caméra à distance. Cela se fait généralement en utilisant deux options :

- Programme cheval de Troie, et il sera lié non seulement pour diffuser l'image de la caméra. Après tout, l'image elle-même n'a pas d'importance. Parfois, l'allumage de l'appareil photo et l'enregistrement ultérieur s'accompagnent d'un autre grand nombre de programmes qui permettent, entre autres, de désactiver la plupart des fonctionnalités de sécurité de Windows. Un exemple typique et le plus élémentaire d'un tel cheval de Troie est .

- qui ne sait pas (il mètre), je vous conseille de le connaître au moins superficiellement. Et si, dans le premier paragraphe, la dextérité d'un pirate informatique peut être réduite à néant grâce à un bon package antivirus, il n'y a pas de panacée pour cela - l'antivirus n'isole pas une session de compteur ouverte. Et parmi les services en cours d'exécution, l'enregistrement de captures d'écran à partir de l'écran ou de la webcam peut également y être lancé. Lire l'article sur le lien.

La caméra regarde-t-elle ? Choix rapide.

Allons vérifier...

Mais d'abord, je vais vous demander de télécharger un très bon programme appelé Explorateur de processus. Il est très utile pour ceux qui s'intéressent à la nature de certains processus qui se déroulent dans Windows, vous permettant de suivre les programmes et les programmes en cours d'exécution sur le système. Avec son aide, il est facile de détecter les virus et autres déchets, qui se déguisent avec succès en processus populaires. Programme Explorateur de processus apparaîtra plus d'une fois dans mes articles, il est grand temps que vous l'acquériez. Il est en anglais, ne nécessite pas d'installation, un simple fichier exécutable.

Mais revenons à « nos moutons » et vérifions qui la caméra suit.

Téléchargez le programme Process Explorer à partir du site Web de Microsoft dans une archive zip

Pour vérifier les détails de votre appareil (oui, n'importe lequel !), vous aurez besoin de son nom complet. Le gestionnaire de périphériques de Windows le délivrera avec des abats. Un ordinateur(de l'autre côté Démarrer) - bouton droit de la souris Propriétés – Gestionnaire de périphériques.

Maintenant, trouvez les appareils d'imagerie. Développez l'élément. Et clic droit Propriétés. Copiez le nom de l'appareil dans l'onglet Description de l'appareil:

Maintenant, nous lançons Explorateur de processus. Cela me rappelle le gestionnaire de tâches de Windows. À gauche dans la barre d'outils, trouvez l'icône avec des jumelles. Cliquez dessus et collez ce que vous avez copié. Cliquez sur Rechercher

Si quelque chose vous a déjà alerté, tuez le processus en utilisant les deux boutons ci-dessus, en commençant par Tuer . Voyez ce qu'il advient des performances de l'appareil photo et du programme permettant de travailler avec l'appareil photo. Si rien ne s'est passé - une option pour penser au fait que quelqu'un d'autre sait à quoi ressemble votre visage devant le moniteur. Et le fait que la caméra vous regarde, considérez-le comme un fait avéré.

- Afin d'identifier correctement votre caméra parmi les autres périphériques d'un ordinateur et d'un ordinateur portable, vous aurez besoin de son nom complet dans la liste des équipements. Personne ne peut mieux vous le dire que le gestionnaire Windows. Nous pressons GAGNER + R, nous rassemblons une équipe

Copiez le nom de l'onglet Intelligence sous le paragraphe Description de l'appareil et tapez-le dans le champ de recherche ouvert Explorateur de processus(CTRL+F). Comment procéder, vous savez. Vérifiez et assurez-vous.

Comment empêcher?

Je vais vous dire un secret - un cheval de Troie bien caché cachera le "processus" afin que personne ne le remarque. Par conséquent, assurez-vous que l'infection ne pénètre pas dans l'ordinateur. S'il n'y a pas de bon package antivirus, votre ordinateur est ouvert à la surveillance. Et cela résoudra la plupart des problèmes. Contourner la protection antivirus, et parfois même au niveau Défenseur-mais à partir de Windows 10, peut-être pas tous les "hackers". Il y a peu de professionnels qui empiéteront sur votre appareil photo. Et sans antivirus, il n'y a rien à faire du tout sur le réseau. Le problème est parfois que les pirates ont souvent des titres et des postes très spécifiques.

Il y a une option pour le désactiver. Et allumez-le uniquement pendant la durée de la session. La caméra est-elle intégrée ? Bien sûr, il existe une option pour désactiver la caméra à partir de là. Danse à partir du mot appareil photo dans les paramètres CMOS. Utilisez ceci. Si vous l'utilisez souvent, l'option suivante convient.

Des articles sur la nécessité de sceller la caméra frontale pour se protéger contre la surveillance sont publiés depuis des années 15. Je suis sûr que vous avez vu des dizaines de textes de ce type. Peut-être sont-ils parrainés par des fabricants de ruban électrique noir.

En 2016, une enquête de Kaspersky Lab a montré que 23% Les Russes sont amenés à de tels articles et scellent la caméra sur un ordinateur portable. Très probablement, ces personnes ne font pas que cela, mais prennent également d'autres mesures de sécurité. Par exemple, ils essaient de ne pas quitter la maison. Après tout, voir un ordinateur avec une caméra scellée dans un lieu public est un succès rare.

Mais de telles personnes existent toujours. Leur entourage est perplexe : « Es-tu un idiot ? Qui a besoin de regarder votre tasse ivre ? Hélas, mais certains peuvent encore en avoir besoin.

À qui?

Si vous travaillez sur un ordinateur d'entreprise, vous pouvez être surveillé par des employés ou des supérieurs du service informatique. Mais ce n'est pas la peine de se défendre d'une telle surveillance, sinon ils pourraient penser à vous : « Est-ce qu'il cache quelque chose ? On devrait le voir."

Snowden et ses associés promeuvent la théorie selon laquelle les systèmes d'exploitation populaires prennent de temps en temps des photos de l'utilisateur et les transfèrent sur leurs serveurs. Mais cela fait partie d'un système de surveillance mondial auquel il est difficile de se cacher. Si vous êtes une simple personne décente, vous n'avez pas besoin de vous en défendre.

Mais il y a des gens qui installent délibérément un logiciel de surveillance et en profitent. Parlons d'eux.

RAT-ers

Toutes les photos de la galerie ci-dessus sont tirées d'un vieux fil ☆ ShowCase ☆ Des filles esclaves sur votre RAT sur hackforums.net. Les hooligans ont piraté les appareils photo de ces femmes, ont pris des photos et les ont postées pour montrer leurs réalisations à leurs camarades. Très probablement, les victimes ne le sauront jamais.

RAT (Remote Administration Tools ou Remote Access Trojan) est un logiciel pour caché à l'utilisateur contrôle informatique à distance. Le premier programme de ce type est apparu en 1998 et s'appelait BackOrifice.

Le terme RAT-er a été inventé par les journalistes de la BBC pendant plusieurs années. Ainsi, dans les médias, il est de coutume d'appeler les hooligans qui installent des RAT sur les ordinateurs des «victimes» et de recueillir des «preuves compromettantes» sur eux. Le plus souvent, ils le font juste pour le plaisir, mais certains gagnent de l'argent grâce à cela.

De quoi est capable RAT ?

Dans la galerie ci-dessus se trouvent des captures d'écran du programme DarkComet RAT. C'est un classique du genre, l'outil le plus célèbre pour le contrôle secret de l'ordinateur de quelqu'un d'autre, apparu en 2008. Son nom fait même parfois la une des journaux. La rumeur veut que DarkComet ait été utilisé par les autorités syriennes pour espionner l'opposition.

Le tableau sur le côté gauche de l'écran est une liste d'utilisateurs dont les ordinateurs peuvent être gérés. Sur la droite se trouve une liste des actions disponibles pour chacun. Comme vous pouvez le constater, les ordinateurs sont entièrement entre les mains d'escrocs. Vous pouvez même télécharger des fichiers et exécuter des scripts bat. Les sections méritent une attention particulière. Fonctions d'espionnage Et Fonctions amusantes.

Les "fonctions d'espionnage" vous permettent de surveiller "l'esclave": enregistrer du son et de la vidéo, faire quelque chose sur le bureau (quelque chose comme TeamViewer), enregistrer toutes les frappes. Et les « fonctionnalités amusantes » peuvent effrayer la victime : éteignez la souris/le clavier, faites glisser le lecteur, envoyez des messages sous forme de boîtes de dialogue ou discutez sur l'écran de l'ordinateur. Je vais clarifier au cas où: lorsque RAT est en cours d'exécution, sous Windows, la lumière près de la caméra ne s'allume pas dans la plupart des cas.

Est-ce dangereux pour Mac ?

Oui. Certaines variantes de RAT fonctionnent sous MacOS. Par exemple, le Blackhole multiplateforme, qui est montré dans l'image ci-dessus. Il a moins de fonctions standard, mais vous pouvez exécuter des scripts Apple Script et Shell.

Dans RAT pour Mac, les développeurs n'incluent souvent pas de fonctionnalités d'enregistrement vidéo, car sous OS X et MacOS, ils ne peuvent lutter contre l'allumage de la lumière qui permet à l'utilisateur de détecter le fonctionnement du programme. Même le tout nouveau RAT, apparu fin 2016, Backdoor.OSX.Mokes.a il n'y a que des fonctions pour enregistrer de la vidéo à partir de l'écran et du son. Il n'a pas accès à la webcam.

Est-ce dangereux pour les smartphones ?

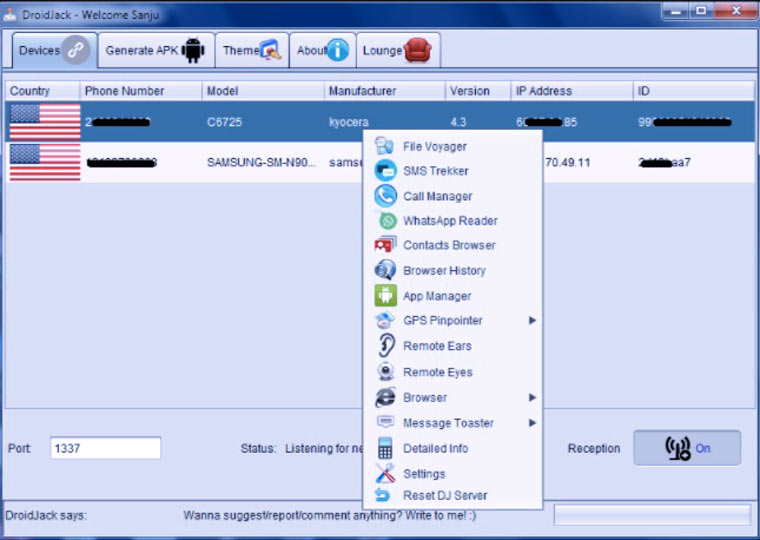

Oui, pour Androïd. Par exemple, le très souvent mentionné DroidJack. Après avoir installé ce programme sur le smartphone de la victime, l'attaquant a accès à sa caméra, son microphone, ses contacts, ses SMS, ses appels, sa localisation, les applications installées. Il ne nécessite pas de droits root pour s'exécuter.

Comment le RAT entre-t-il sur l'ordinateur de la victime ?

Tout d'abord, le RAT-er crée un fichier avec l'extension exe, le soi-disant "stub", dans lequel il prescrit les paramètres nécessaires. Après cela, il doit faire en sorte que la victime l'exécute sur son ordinateur.

La première consiste à déguiser le fichier en quelque chose d'utile et à convaincre la personne de l'ouvrir. Par exemple, à l'opposition syrienne mentionnée ci-dessus, des espions ont envoyé DarkComet sous le couvert d'un "crypteur de messages pour Skype" et les ont convaincus de l'installer pour se protéger de la surveillance gouvernementale.

Les programmes RAT sont distribués individuellement: "un gars donne un camarade de classe GDZ en chimie sous la forme d'un fichier exe" ou en vrac: téléchargement sur des torrents ou des échangeurs de fichiers sous le couvert de programmes utiles, spam sur les réseaux sociaux, courrier, forums. BlackHole, par exemple, a été distribué sous le couvert d'un antivirus pour Mac.

La deuxième façon consiste à vous attacher bêtement à l'ordinateur de quelqu'un d'autre avec un lecteur flash alors que son propriétaire est parti. Les victimes des RAT-ers sont souvent leurs proches. Dans le réseau Tor, vous pouvez tomber sur des sites avec une inscription invitante sur le principal "Diffusion en direct depuis la caméra frontale de mon 13 ans Les sœurs de Josie. Payez 0,01 BTC (10 $) et regardez-la 24h/24 et 7j/7.

Les employés des magasins d'électroménagers peuvent installer des logiciels d'espionnage sur les ordinateurs des clients.

Est-il difficile d'obtenir RAT?

Le programme d'accès à distance lui-même est facile à télécharger. Il peut être trouvé dans le domaine public ou acheté dans n'importe quel magasin de produits numériques Tor. Visuellement, un quart des logiciels malveillants qui y sont présentés sont de différents types de RAT.

Un par un (ensemble : programme éprouvé + instructions très détaillées) ils sont vendus à des prix allant de 0,5 $ à 2 $ dollars. Ou vous pouvez acheter 20 à 30 variétés de RAT à la fois sous la forme d'un Hacker Starter Pack pour 10 $ à 50 $, qui comprendra un tas d'autres programmes, leurs outils de distribution, le masquage antivirus (cryptage) et la littérature éducative. Les codes sources RAT documentés peuvent coûter plusieurs centaines de dollars.

Le DarkComet mentionné ci-dessus appartient au passé, car les développeurs ont fermé le projet en 2012. Mais il a des centaines analogues et clones. Selon une étude du portail DarkReading, le TOP 3 des RAT à fin 2015 sont Sakula, KjW0rm et Havex. Mais DarkComet est toujours à la cinquième place du classement.

Comment les RAT gagnent-ils de l'argent avec les filles ?

Les victimes des RAT'ers sont dans la plupart des cas des filles âgées de 10 à 18 ans. Après tout, il est très intéressant de regarder une telle victime. Les filles combinent souvent prendre un bain et regarder un film sur un ordinateur portable, changer de vêtements plusieurs fois par jour, se promener à moitié nues dans la maison, discuter des détails de leur vie intime avec leurs amis.

En 2013, des journalistes de BBC News ont écrit que l'accès à l'ordinateur d'une femme coûte 1 à 2 dollars et les hommes seulement quelques centimes. Mais vous ne pouvez pas collecter beaucoup d'argent en vendant des accès, car regarder la caméra pour des étrangers devient rapidement ennuyeux. Mais vous pouvez gagner de l'argent avec des vidéos érotiques.

Ce n'est pas un hasard s'il existe des "fonctionnalités amusantes" dans le RAT. Ils aident à faire pression psychologiquement sur la victime et la forcent à faire quelque chose qui peut exciter les téléspectateurs pédophiles. La photo ci-dessus montre le visage horrifié et impuissant d'une jeune fille victime de chantage via une webcam et forcée de se déshabiller.

De telles vidéos sont très nécessaires pour les sites pour pédophiles et sadiques. Sur le dark web, les ressources "adultes" avec des vidéos vraiment "spéciales" coûtent plusieurs centaines de dollars. par abonnement par visiteur et ils ont la capacité de bien payer les fournisseurs de contenu.

Comment les RAT gagnent-ils de l'argent avec les garçons ?

Souvent, l'objectif des RAT-ers est souvent les propriétaires de comptes mis à niveau dans les jeux en ligne populaires. Une histoire typique des forums:

Je suis allé prendre le thé. À son retour, il a vu que COMP SAM traînait des éléments de jeu et les échangeait avec quelqu'un.

Parfois, les propriétaires des sites, blogs et pages visités sur les réseaux sociaux sont ainsi piratés.

Comment comprendre que l'ordinateur est infecté?

Les intimidateurs ne veulent pas que vous sachiez que quelqu'un d'autre utilise votre ordinateur. De nombreuses victimes de RAT-ers ne réalisent pas leur sort. L'analyse des forums a révélé des signes pouvant indiquer que vous êtes devenu un "esclave":

- Les dates auxquelles les fichiers ont été ouverts pour la dernière fois ne correspondent pas aux heures auxquelles vous les avez ouverts. Si vous avez un fichier texte avec des mots de passe sur votre bureau, faites-y tout d'abord attention;

- Lorsque vous vous éloignez de l'ordinateur, puis après avoir trouvé le curseur n'est pas à l'endroit où vous l'avez laissé ;

- Les fenêtres et les onglets du navigateur s'ouvrent / se ferment soudainement ;

- Du spam a soudainement commencé à être envoyé depuis plusieurs de vos comptes dans les messageries instantanées et les réseaux sociaux ;

- Vous avez raté l'argent sur votre porte-monnaie électronique.

Ce qu'il faut faire?

La caméra doit être scellée en dernier. Pour éviter un tel problème, vous devez suivre les règles de sécurité bien connues: ne téléchargez aucun déchet à partir de sources gauchers, n'ouvrez pas de fichiers suspects à partir du courrier, ne succombez pas à la persuasion "mettez un programme pour tricher les likes VK", ne laissez personne travailler sur votre ordinateur personnel.

Le logiciel de vidéosurveillance le plus populaire qui fonctionne avec toutes les caméras existantes. Xeoma fonctionne sur n'importe quel ordinateur et ne nécessite même pas d'installation.

Le programme a une interface concise et des possibilités presque illimitées. En plus du détecteur de mouvement habituel, Xeoma propose la reconnaissance des plaques d'immatriculation, des visages et même des émotions. Toutes les fonctions fonctionnent sous forme de modules qui peuvent être combinés en chaînes et réglés très finement.

Dans la version gratuite, le nombre de modules est limité à trois, ce qui sera suffisant pour des scénarios maison et simples. Pour les tâches plus sérieuses, il existe trois types de licences dont le prix dépend du nombre de caméras.

- Plateformes : Linux, iOS, Androïd.

Un puissant outil open source avec une communauté active qui convient à l'organisation de la vidéosurveillance de toute complexité. Après la configuration, vous pouvez visionner la vidéo depuis un ordinateur ou un smartphone, depuis n'importe quel navigateur.

Zoneminder fonctionne avec des caméras de tout type, vous permettant d'enregistrer et d'analyser des images à partir de celles-ci. Grâce aux réglages avancés, pour chaque caméra, vous pouvez définir plusieurs zones de détection de mouvement et leur sensibilité. Capable d'envoyer des alertes ou des SMS sur des événements spécifiés.

L'application est entièrement gratuite pour un usage domestique et commercial.

3. iSpy

- Plateformes : Windows, iOS, Androïd.

iSpy est open source, ce qui offre de nombreuses possibilités de mise à niveau du programme et rend la personnalisation détaillée très pratique. Vous pouvez étendre les fonctionnalités avec des plugins pour la reconnaissance de plaque d'immatriculation, la superposition de texte, la numérisation de codes-barres.

Vous pouvez connecter un nombre illimité de sources. Il y a un capteur de mouvement, une diffusion réseau, des notifications. De plus, iSpy prend en charge le téléchargement sur YouTube, Dropbox ou un serveur FTP.

En tant que source, vous pouvez utiliser non seulement des caméras USB et IP, mais également une image de bureau.

- Plateformes :

Ce programme multiplateforme est doté d'un capteur de mouvement intelligent qui peut distinguer une personne d'une voiture ou d'un animal de compagnie. Capable de travailler avec IP et webcams, mais dans la version gratuite, vous ne pouvez diffuser de la vidéo qu'à partir d'une seule source.

Sighthound Video est capable d'enregistrer des vidéos sur des services cloud et possède de nombreuses fonctionnalités utiles pour ceux qui aiment le concept.

Sur le site officiel, vous pouvez acheter un kit qui assurera la sécurité, par exemple, d'une maison de campagne, et le programme lui-même peut fonctionner avec le service d'automatisation IFTTT.

- Plateformes : Windows, macOS, iOS, Androïd.

Le principal avantage d'AtHome Video Streamer est multiplateforme. En plus des applications mobiles de surveillance, le programme propose des versions complètes pour Windows et macOS.

Il est possible d'enregistrer selon un horaire, d'enregistrer une vidéo et d'envoyer des notifications à un smartphone lorsqu'un mouvement est détecté. Les appareils photo USB, IP, Smart TV, iOS et Android sont utilisés comme sources.

- Plate-forme: Les fenêtres.

La surveillance vidéo EyeLine peut utiliser jusqu'à 100 canaux en même temps. Il vous permet d'utiliser à la fois des caméras Web et IP comme sources.

Le programme est équipé d'un détecteur de mouvement, d'un gestionnaire d'enregistrement d'archives et de la possibilité de télécharger des vidéos sur un serveur FTP. Les notifications d'événements peuvent être reçues par e-mail ou SMS.

EyeLine Video Surveillance est une excellente option pour tous ceux qui recherchent un système de vidéosurveillance simple et efficace. Le programme a une période d'essai de deux semaines et offre plusieurs options d'abonnement avec des fonctionnalités avancées.

- Plateformes : Windows, iOS, Androïd.

Une solution clé en main de Milestone qui combine la facilité d'utilisation et de nombreuses fonctionnalités utiles. XProtect Essential+ convient aux points de vente et à un usage domestique.

Le programme prend en charge jusqu'à huit caméras IP, USB et Web, peut enregistrer les mouvements dans le cadre et vous permet également de configurer des zones de détection individuelles pour une plus grande précision. Vous pouvez afficher les flux à partir d'un nombre illimité d'ordinateurs et d'appareils mobiles.

XProtect Essential+ ne nécessite pas d'activation et la version gratuite n'est limitée que par le nombre de caméras. Si nécessaire, il peut être facilement mis à l'échelle vers un payant tout en conservant tous les paramètres.

Il existe deux manières d'utiliser un appareil photo numérique comme webcam : en utilisant le mode webcam intégré ou en utilisant l'appareil photo comme périphérique de capture vidéo. Considérons chacune de ces options.

Tout d'abord, vérifiez les instructions de votre appareil photo pour voir s'il peut fonctionner comme une webcam. De nombreux appareils photo numériques ont cette fonctionnalité. Il vous suffit d'installer un logiciel propriétaire pour l'utiliser comme webcam - le plus souvent, il se trouve sur le site Web du fabricant de l'appareil photo. Installez le logiciel nécessaire avant de connecter la caméra.

Procédure:

- Connectez votre appareil photo à un ordinateur - la connexion est possible à la fois via un câble USB et (si nécessaire) à l'aide de câbles audio / vidéo pouvant être fournis avec l'appareil photo.

- Allez dans "Poste de travail" (lorsque vous utilisez Windows 7, 8 ou 8.1) et cliquez sur l'icône du périphérique de capture vidéo USB. Très probablement, la vidéo capturée par la caméra apparaîtra. Si cela ne se produit pas, vérifiez si l'alimentation est connectée à la caméra. Certaines caméras ne peuvent pas fonctionner comme webcams à moins qu'une alimentation externe ne soit connectée. Le mode webcam nécessite plus de puissance et la ou les batteries intégrées ne suffisent pas.

- Utilisez un microphone séparé si votre caméra ne transmet pas de son.

- Découvrez la distance focale de la caméra. La distance focale minimale des objectifs détermine la distance minimale à l'objet. Généralement, plus la distance focale est courte, plus vous pouvez positionner votre sujet près.

- Assurez-vous que les câbles sont bien connectés pour éviter les ruptures pendant la diffusion.

- Vous pouvez sélectionner la webcam requise dans le programme que vous utiliserez (Skype, etc.)

Dans le second cas, si la caméra ne dispose pas d'un mode de fonctionnement en webcam, mais peut diffuser une image via un câble vidéo, vous aurez besoin non seulement de pilotes, mais également d'un logiciel spécialisé pour rediriger le signal vidéo vers Internet (par exemple , ManyCam, Active WebCam, programmes SplitCam). Les programmes de capture vidéo standard peuvent enregistrer les enregistrements vidéo pris par la caméra sur un disque dur, mais ils ne peuvent pas diffuser ce signal sur le réseau. Par conséquent, vous devez prendre soin de choisir à l'avance le programme nécessaire.

Pour organiser le fonctionnement de la caméra comme une webcam, vous devez disposer d'un périphérique de capture vidéo (Capture Video) sur votre ordinateur. Un tel appareil de capture vidéo peut être un tuner TV, une carte vidéo ou un adaptateur spécial. L'entrée utilise généralement une entrée vidéo pour la vidéo sous la forme d'un connecteur "tulipe". Grâce à elle, la caméra est connectée.

La caméra doit être connectée à l'état éteint. Avec l'aide du programme de capture vidéo, vous devriez voir la vidéo de la caméra (assurez-vous de spécifier la bonne entrée vidéo - composite "composite"). Vous pouvez ensuite configurer des programmes pour utiliser votre périphérique de capture vidéo (votre appareil photo) comme webcam.

Plus récemment, le public a été agité par la nouvelle que Facebook surveille les utilisateurs via une webcam et écoute même les conversations via un microphone. De telles préoccupations ont été exprimées par des experts de CB Insights. Les experts estiment que le nouveau brevet de Facebook pour la technologie de détection des émotions est associé à une surveillance secrète, au cours de laquelle le réseau social prend des photos de l'utilisateur et sélectionne le contenu qui correspond à son humeur.

L'innovation a été rapportée pour la première fois par le Times. La publication affirme que l'intelligence artificielle analysera l'humeur des gens en temps réel, sur la base d'informations sur la force et la vitesse de frappe et le nombre d'émoticônes. Facebook n'a pas réfuté cette information, mais a seulement indiqué que toutes les innovations sont immédiatement soumises au public, et non aux médias. Rappelons que le fondateur de Facebook Mark Zuckerberg lui-même ne cache pas le fait qu'il scelle la webcam sur ses ordinateurs.

Le correspondant du MIR 24 a compris comment savoir si vous êtes suivi et s'il est logique d'accepter.

« Le fait que Facebook espionne les utilisateurs via une webcam n'est pas nouveau. Tout site affiche des notifications demandant l'autorisation d'utiliser vos données. Aucune nouvelle façon de surveiller via une webcam n'est apparue récemment, ils utilisent simplement un logiciel qui active la fuite de données », a déclaré Ilya Rusanin, rédacteur en chef du magazine Hacker.

MOYENS DE SURVEILLANCE

LUMINOSTYLINK

Les méthodes de surveillance populaires incluent le système LuminosityLink, qui est généralement utilisé par un administrateur système pour gérer les réseaux informatiques à distance. Pour mettre en place une surveillance, il vous suffit de télécharger l'une des versions piratées du programme, dont il existe de nombreuses sur Internet. C'est cette méthode que le hacker Dvach a utilisé. Le jeune homme a créé tout un spectacle dans lequel il diffusait des vidéos en temps réel de différents la toile -appareils photo. Le plus souvent, les victimes étaient des jeunes filles essayant de prendre des photos intimes. De plus, le jeune homme a affiché des vidéos aléatoires sur les moniteurs des victimes, par exemple, de la pornographie ou de la violence.

APPLICATIONS ALÉATOIRES

Il y a, que les pirates placent sur différents sites et les utilisent pour attraper les utilisateurs curieux et négligents. Vous venez de télécharger une application, et elle vole vos données et les envoie aux pirates. Il en va de même pour les programmes téléchargés accidentellement. Pour les pirates, cette méthode est la plus simple.

MOT DE PASSE STANDARD SUR LES CAMÉRAS

Cependant, pas toujours, si votre vidéo provocante, filmée via le web-appareil photo, entré dans le réseau, les pirates sont à blâmer. Si, par exemple, lors de l'installation de la caméra, vous n'avez pas changé le mot de passe de standard à personnel, considérez que vous avez autorisé l'accès aux informations personnelles.

Ainsi, par exemple, en 2014, un site Web russe a été découvert, qui hébergeait environ cinq mille vidéos avec la toile caméras du monde entier. Lorsque le propriétaire de la ressource a été accusé de piratage, le jeune homme a nié les accusations, affirmant que toutes les vidéos avaient été collectées à partir de la toile -caméras dont les propriétaires n'ont pas changé le mot de passe standard en un mot de passe personnalisé. Environ 73 000 caméras dans le monde sont protégées par mot de passe par défaut, selon Networkworl.

De plus, afin de trouver des la toile -les caméras n'ont pas besoin d'utiliser des programmes spéciaux, utilisez simplement la recherche habituelle.

MÉTHODE SNOWDEN

L'agent spécial américain Edward Snowden a parlé du programme spécial Optic Nerve développé par le renseignement américain en 2013. Selon le programmeur, Optic Nerve a été créé pour protéger les Américains du terrorisme, mais au cours des six mois de son existence, il a réussi à collecter environ 1,8 million d'images d'internautes. Le programme reconnaît d'abord un visage humain, prend des captures d'écran toutes les cinq secondes et les envoie à des bases de données spéciales.

DARKCOMET-RAT

Il s'agit d'un programme cheval de Troie populaire utilisé par les pirates qui se disent répéteurs. Il s'agit d'un groupe spécial de pirates informatiques qui infectent les ordinateurs de jeunes jolies filles et d'adolescents (appelés esclaves) avec des programmes tels que DARKCOMET-RAT. Non seulement ils volent des vidéos intimes, mais ils les vendent également sous terre. Certains répéteurs vont même plus loin - ils obtiennent des emplois dans des magasins d'électronique et vendent des ordinateurs portables déjà infectés aux victimes. En outre, les répéteurs vendent également un accès complet aux ordinateurs portables des filles infectées. Autrement dit, sur le marché noir, n'importe qui peut acheter l'accès à votre webcam et surveiller ce que vous faites à la maison.

DarkComet lui-même est un cheval de Troie qui vous donne accès non seulement à votre webcam, mais également à la gestion du bureau et à tous les logiciels. L'un des avantages du programme est qu'il ne permet pas à la LED de la webcam de s'allumer, c'est-à-dire que la victime ne voit même pas que la caméra fonctionne.

Ce ne sont là que quelques méthodes populaires, cependant, les pirates tentent quotidiennement de développer de nouvelles méthodes pour obtenir du contenu vidéo et audio, citant le fait que l'espionnage clé appartient au passé.

Les politiciens, les hommes d'affaires et les jeunes filles font partie du groupe vulnérable de personnes qui peuvent être surveillées, a déclaré Rusanin, tandis que les autres n'ont pas à s'inquiéter, mais il est toujours préférable d'observer les mesures de sécurité.

QUE FAIRE SI VOUS ÊTES SUPERVISÉ

Si vous avez l'impression d'être suivi, la première chose à faire est de vous déconnecter d'Internet. Si vous utilisez un câble réseau, débranchez-le simplement de votre ordinateur. Si vous avez le Wi-Fivous devez éteindre le routeur.

Après cela, vous devez télécharger, à l'aide d'un autre ordinateur, un scanner antivirus, par exemple un logiciel gratuitDr.Web CureIt ou Malwarebytes Anti-Malware, AVZ, IObit Malware Fighter et installez-le sur votre appareil.

Une méthode plus efficace consiste à réinstaller complètement le système.

COMMENT VOUS PROTÉGER DE LA SURVEILLANCE

COLLER LA CAMÉRA

Tout d'abord, les experts conseillent de sceller l'appareil photo sur un ordinateur portable ou même un smartphone.

«Beaucoup de gens enregistrent maintenant des caméras et c'est une méthode de travail à 100%. Il n'y a rien de surprenant à cela », a déclaré Rusakov.

De plus, l'expert a noté que si l'ordinateur est éteint, la surveillance est impossible.

INSTALLER LE NAVIGATEUR DANS LE "SANDBOX"

Les programmeurs conseillent de ne pas suivre les liens inconnus, cependant, dans la pratique, cela s'avère très difficile. Par conséquent, il est préférable d'utiliser le navigateur dans le bac à sable.

Pour ce faire, téléchargez le programme gratuit Sandboxie, qui exécute des applications dans un environnement virtuel sécurisé. Tout programme qui s'exécute dans le bac à sable ne peut pas accéder au registre système, aux fichiers système et ne peut pas apporter de modifications qui, directement ou indirectement, pourraient perturber ou nuire au fonctionnement du système d'exploitation Windows installé.

De plus, si vous voyez un lien suspect, vous pouvez toujours le vérifier via des services spéciaux, par exemplehttps://www.virustotal.com/ru/ .

RÉINSTALLER LE SE

Si vous avez acheté un ordinateur entre vos mains, réinstallez toujours le système d'exploitation. Tous les disques durs doivent être formatés avant utilisation. Si vous donnez votre ordinateur portable en réparation, essayez de retirer votre disque dur

Si vous n'êtes pas sûr d'être suivi, téléchargez Process Explorer, ce programme montre tous les processus associés à un appareil particulier, dans notre cas, avec une webcam. Si le programme détecte un logiciel que vous n'avez pas installé, fermez ce processus et exécutez une analyse antivirus.