Comment vérifier si la caméra suit l'utilisateur ou non ?

Bonjour, aujourd'hui, nous allons parler de la façon de vérifier si la webcam de votre ordinateur portable ou de votre ordinateur fonctionne maintenant, et si la caméra surveille maintenant vos mouvements, ou pouvez-vous vous curer le nez ?

Le fait que tout appareil mobile soit désormais équipé d'une caméra est sacrément pratique. Avez-vous déjà pensé que l'appareil photo pouvait filmer sans votre permission ? Après tout, avec sa seule existence, il s'adresse à celui qui s'est installé devant le moniteur. C'est toi.

Nous suivons plus loin. Si la caméra est intégrée, la LED clignotante à côté "donne" souvent le processus de travail. Le même "œil" est situé sur l'appareil monté sur le moniteur d'un PC fixe. Eh bien… eh bien, si c'est le cas, et vous l'avez soudainement remarqué. Et sinon, et la caméra vous suit en ce moment ? Elle peut le faire sans sourciller...

Immédiatement sur le désagréable.

Il existe de nombreuses options lorsqu'un pirate informatique peut allumer la caméra à distance. Cela se fait généralement en utilisant deux options :

- un programme cheval de Troie, et il sera compilé non seulement pour diffuser l'image de la caméra. Après tout, l'image elle-même n'a pas d'importance. Parfois, l'allumage de l'appareil photo et l'enregistrement ultérieur s'accompagnent d'un autre grand nombre de programmes qui permettent, entre autres, de désactiver la plupart des fonctionnalités de sécurité de Windows. Un exemple typique et le plus élémentaire d'un tel cheval de Troie est .

- qui ne sait pas (il mètre), je vous conseille de le connaître au moins superficiellement. Et si, dans le premier paragraphe, la dextérité d'un pirate informatique peut être réduite à néant grâce à un bon package antivirus, il n'y a pas de panacée pour cela - l'antivirus n'isole pas une session de compteur ouverte. Et parmi les services en cours d'exécution, l'enregistrement de captures d'écran à partir de l'écran ou de la webcam peut également y être lancé. Lire l'article sur le lien.

La caméra regarde-t-elle ? Choix rapide.

Allons vérifier...

Mais d'abord, je vais vous demander de télécharger un très bon programme appelé Explorateur de processus. Il est très utile pour ceux qui s'intéressent à la nature de certains processus qui se déroulent dans Windows, vous permettant de suivre les programmes et les programmes en cours d'exécution sur le système. Avec son aide, il est facile de détecter les virus et autres déchets, qui se déguisent avec succès en processus populaires. Programme Explorateur de processus apparaîtra plus d'une fois dans mes articles, il est grand temps que vous l'acquériez. Il est en anglais, ne nécessite pas d'installation, un simple fichier exécutable.

Mais revenons à « nos moutons » et vérifions qui la caméra suit.

Téléchargez le programme Process Explorer à partir du site Web de Microsoft dans une archive zip

Pour vérifier les détails de votre appareil (oui, n'importe lequel !), vous aurez besoin de son nom complet. Le gestionnaire de périphériques de Windows le délivrera avec des abats. Un ordinateur(de l'autre côté Démarrer) - bouton droit de la souris Propriétés – Gestionnaire de périphériques.

Maintenant, trouvez les appareils d'imagerie. Développez l'élément. Et clic droit Propriétés. Copiez le nom de l'appareil dans l'onglet Description de l'appareil:

Maintenant, nous lançons Explorateur de processus. Cela me rappelle le gestionnaire de tâches de Windows. À gauche dans la barre d'outils, trouvez l'icône avec des jumelles. Cliquez dessus et collez ce que vous avez copié. Cliquez sur Rechercher

Si quelque chose vous a déjà alerté, tuez le processus en utilisant les deux boutons ci-dessus, en commençant par Tuer . Voyez ce qu'il advient des performances de l'appareil photo et du programme permettant de travailler avec l'appareil photo. Si rien ne s'est passé - une option pour penser au fait que quelqu'un d'autre sait à quoi ressemble votre visage devant le moniteur. Et le fait que la caméra vous regarde, considérez-le comme un fait avéré.

- Afin d'identifier correctement votre caméra parmi les autres périphériques d'un ordinateur et d'un ordinateur portable, vous aurez besoin de son nom complet dans la liste des équipements. Personne ne peut mieux vous le dire que le gestionnaire Windows. Nous pressons GAGNER + R, nous rassemblons une équipe

Copiez le nom de l'onglet Intelligence sous le paragraphe Description de l'appareil et tapez-le dans le champ de recherche ouvert Explorateur de processus(CTRL+F). Comment procéder, vous savez. Vérifiez et assurez-vous.

Comment empêcher?

Je vais vous dire un secret - un cheval de Troie bien caché cachera le "processus" afin que personne ne le remarque. Par conséquent, assurez-vous que l'infection ne pénètre pas dans l'ordinateur. S'il n'y a pas de bon package antivirus, votre ordinateur est ouvert à la surveillance. Et cela résoudra la plupart des problèmes. Contourner la protection antivirus, et parfois même au niveau Défenseur-mais à partir de Windows 10, peut-être pas tous les "hackers". Il y a peu de professionnels qui empiéteront sur votre appareil photo. Et sans antivirus, il n'y a rien à faire du tout sur le réseau. Le problème est parfois que les pirates ont souvent des titres et des postes très spécifiques.

Il y a une option pour le désactiver. Et allumez-le uniquement pendant la durée de la session. La caméra est-elle intégrée ? Bien sûr, il existe une option pour désactiver la caméra à partir de là. Danse à partir du mot appareil photo dans les paramètres CMOS. Utilisez ceci. Si vous l'utilisez souvent, l'option suivante convient.

L'idée que quelqu'un a piraté la caméra de votre ordinateur portable et vous espionne pour ensuite vous faire chanter en menaçant de diffuser la vidéo en ligne ou de l'envoyer à quelqu'un en particulier peut ressembler à un complot tiré d'un film hollywoodien. Mais ce n'est pas aussi difficile à faire que vous ne le pensez. Le camfecting est un accès illégal à la webcam du propriétaire par piratage. C'est l'une des méthodes les plus couramment utilisées par les pirates. Ils obtiennent un contrôle total sur la caméra - ils introduisent des "bugs" logiciels, filment et enregistrent des moments compromettants de la vie de la victime

Comment savoir si votre webcam a été piratée ?

Tout ce que les pirates ont à faire pour pirater votre caméra est d'installer un logiciel malveillant télécommandé sur votre ordinateur portable (cela leur donne également accès à vos fichiers privés, vos messages et votre historique de navigation). Cependant, il est facile de repérer les signes avant-coureurs et d'y mettre un terme. Comment faire?

- Vérifier l'indicateur de la webcam

Si la lumière de la caméra est allumée ou si sa LED clignote alors que vous ne l'avez pas allumée, cela signifie que quelqu'un d'autre l'utilise. Il peut s'agir d'un piratage ou simplement d'une extension de navigateur fonctionnant en arrière-plan qui utilise votre webcam. - Vérifier les extensions de navigateur

Redémarrez votre ordinateur et lancez le navigateur que vous utilisez habituellement. Si l'indicateur s'allume lorsque vous ouvrez le navigateur, le problème vient de l'extension du navigateur. Mais quoi exactement ? Désactivez-les un par un pour trouver le coupable. - Vérification des candidatures

Une autre raison possible de l'indicateur clignotant pourrait être les applications. Pour les tester, procédez comme suit : lancez l'application et voyez si la lumière de la webcam s'allume, si c'est le cas, continuez à ouvrir les applications une par une jusqu'à ce que vous découvriez qui d'autre l'utilise secrètement.

Mais il peut en être autrement, si le voyant s'allume quelques secondes après le redémarrage de l'ordinateur, sans lancer aucune application - définitivement, vous avez été piraté. - Vérifiez si le processus de la webcam est en cours d'exécution

Accédez au Gestionnaire des tâches et recherchez tous les programmes en cours d'exécution dans l'onglet Processus. Recherchez un utilitaire de webcam. Testez-le en redémarrant votre ordinateur, si l'utilitaire démarre automatiquement, vous êtes piraté. - Lancer la webcam

Fermez tous les programmes et applications et essayez d'allumer vous-même l'appareil photo. Si un message d'erreur apparaît indiquant que la caméra est déjà utilisée, cela signifie que la caméra de l'ordinateur portable a été piratée. Ensuite, vous devez vous référer aux instructions du point 1. - Rechercher des enregistrements audio et vidéo

Si un pirate vous espionne secrètement, vous devez rechercher les enregistrements audio et/ou vidéo que vous n'avez pas sauvegardés. Accédez au dossier où la webcam stocke ces fichiers. Vérifiez plusieurs fois ses paramètres et découvrez si ce dossier a été modifié à votre insu. Mais ne comptez pas trop sur cette méthode, car de nombreux pirates peuvent diffuser tout ce qu'ils enregistrent via votre caméra sur leur appareil. - Exécutez une analyse des logiciels malveillants

Si vous découvrez qu'un logiciel inconnu utilise l'appareil photo, analysez immédiatement votre système informatique à la recherche de logiciels malveillants. Si le scanner trouve quelque chose, déplacez le fichier en quarantaine. Si cela ne résout pas le problème ou si le logiciel malveillant n'est pas supprimé, il vaut la peine de contacter un spécialiste technique.

Sur la vidéo : Comment savoir si vous êtes suivi via une webcam

Comment éviter l'espionnage informatique via une webcam ?

- Activer le pare-feu

Le pare-feu protège votre système en surveillant le trafic réseau et en bloquant les connexions suspectes. Assurez-vous que le pare-feu intégré de votre ordinateur est opérationnel. - Antivirus fiable

Choisissez-en un qui offre une protection avancée contre les logiciels malveillants, les logiciels espions et les virus. Le programme antivirus détectera et bloquera les menaces avant qu'elles ne causent des dommages. - Piège à hameçonnage

Les pirates peuvent se faire passer pour des agents de support et vous contacter en disant que vous avez un problème avec votre système/ordinateur/programme et qu'ils peuvent vous aider. Ne croyez pas de tels messages. Il s'agit d'une technique de phishing courante utilisée par les cybercriminels pour installer un logiciel espion d'accès à distance sur votre appareil. Un tel logiciel leur permettra d'accéder à votre caméra et de gérer les droits d'accès à celle-ci.

Un autre moyen d'inciter les victimes à télécharger des logiciels est le RAT (Remote Access Trojan), des e-mails de phishing qui cachent de fausses URL et des fichiers malveillants. Traitez les e-mails d'expéditeurs inconnus avec prudence et ne cliquez pas sur des liens suspects ou ne téléchargez pas de pièces jointes suspectes.

- Sécurité dans le Wi-Fi public

Les réseaux Wi-Fi publics sont extrêmement vulnérables aux attaques de pirates. Les cybercriminels attaquent souvent les personnes dans les points d'accès gratuits et tentent d'infiltrer leurs appareils avec des logiciels malveillants. Utilisez toujours un VPN pour sécuriser votre connexion Wi-Fi et vous protéger des logiciels espions indésirables. - Enregistrez la webcam

Couvrez la caméra avec du ruban adhésif. Même Mark Zuckerberg le fait. C'est le moyen le plus simple et le plus sûr à 100 % d'empêcher quelqu'un de vous regarder à travers la caméra de votre ordinateur. Si vous pensez que la bande gâche le look, achetez une prise spéciale qui est attachée à la webcam. - Qu'est-ce que les hackers ont sur vous ?

Si vous recevez des messages menaçants indiquant que quelqu'un a piraté votre appareil photo, ne le considérez pas tout de suite comme la vérité. Il pourrait s'agir d'une attaque SI (). Qu'ils le prouvent d'abord. Ces escrocs n'ont pas les connaissances techniques pour vous pirater, mais ils savent jouer avec vos émotions.

La sécurité des ménages et des biens est un enjeu à ne pas sous-estimer. Les déplacements professionnels fréquents, le travail à l'extérieur de la maison ou les voyages ne doivent pas s'accompagner d'une peur pour l'appartement - il suffit d'équiper votre maison d'un système de surveillance efficace.

En matière de surveillance, on pense toujours à des solutions coûteuses, souvent trop lourdes pour le budget d'une maison. C'est une erreur. Vidéosurveillance dans un appartement ou un petit bureau peuvent être organisés à moindre coût en utilisant .

Webcam - vidéosurveillance dans la maison

L'organisation de la surveillance dans la maison ne nécessite aucune connaissance particulière ni aucun coût financier important. Il est difficile de croire que l'ordinaire ou suffit à assurer la sécurité des résidents de la maison, ainsi que la propriété existante.

Le coût des modèles les plus simples est souvent de l'ordre de 1000 roubles. Les webcams efficaces coûtent quelques milliers, mais c'est aussi un petit prix à payer si vous pouvez assurer la sécurité de vos proches en retour. Ces achats doivent être considérés comme un investissement dans un avenir pacifique. Une dépense de 1 500 ou 2 500 roubles est un petit coût par rapport à une installation professionnelle, pour laquelle vous devez payer beaucoup plus.

Surveillance par webcam - sélection de l'application

Pour une simple surveillance à domicile, vous pouvez utiliser une webcam classique connectée à un ordinateur via un port USB. Vous aurez également besoin de l'ordinateur mentionné et des logiciels associés. Comme vu, besoin de peu créer un système de vidéosurveillance dans la maison. Le coût est faible et les effets sont tout à fait satisfaisants.

Les webcams, contrairement au moins aux caméras IP, ne sont pas équipées de fonctionnalités telles que la détection de mouvement ou l'envoi de notifications d'alarme par e-mail. La solution à ce problème est logiciel spécialisé conçu pour faire fonctionner ce type d'appareil.

Des applications simples vous permettent d'utiliser des webcams connectées à votre ordinateur pour transmettre des images en ligne, ainsi que de configurer les paramètres d'enregistrement et de sécurité de base. Plusieurs dizaines de programmes d'organisation de surveillance à domicile sont déjà apparus sur le marché, parmi lesquels Yawcam ou VitaminD méritent particulièrement l'attention.

Webcam ou caméra IP - ce qui est mieux pour la vidéosurveillance

Caméras IP sont plus chères que les simples webcams, mais ont beaucoup plus de fonctionnalités. Les images n'ont besoin que d'être connectées à un réseau pour être capturées correctement et, contrairement à une webcam, n'ont pas besoin d'un ordinateur en fonctionnement constant. Leur inconvénient est le prix, qui est souvent un frein à l'achat de ce type d'appareil.

Quelle est la différence entre les webcams et les caméras IP ? Laquelle de ces solutions est la mieux adaptée pour organiser la vidéosurveillance à domicile ? Pour faciliter la réponse aux questions posées, nous avons rassemblé les principaux avantages et inconvénients des deux solutions présentées.

Webcam:

- pas cher et facile à installer(il suffit de le connecter au port USB et d'installer les pilotes)

- n'a pas de fonctions nécessaire pour la surveillance, telle que la détection de mouvement, un logiciel spécial est donc nécessaire pour un fonctionnement correct

- contrôle à domicile avec webcam nécessite un fonctionnement continu de l'ordinateur, et cela crée des coûts supplémentaires sous la forme d'une plus grande consommation d'électricité

- la plupart des webcams disponibles se connectent à un ordinateur avec un câble et un port USB, donc l'appareil doit être à proximité du PC, la meilleure option (mais aussi plus chère) sont les webcams sans fil qui peuvent être installées n'importe où dans la pièce

- image de la caméra peut être suivi partout dans le monde(uniquement l'accès à Internet est requis)

caméra IP:

- les modèles de caméras IP les moins chers coûtent moins de 2000 roubles, cependant, les meilleures solutions équipées de fonctionnalités supplémentaires sont beaucoup plus chers

- pour un bon fonctionnement accès au réseau local requis

- facile à installer et à connecter, et leur configuration s'effectue via un navigateur web ou un logiciel spécialisé fourni avec la caméra

- consommer moins d'électricité qu'un ensemble webcam + ordinateur

- leur peut être installé n'importe où dans la maison ou à l'extérieur– la couverture du réseau est la seule limitation

- offert comme les appareils filaires(connecté à un réseau à l'aide d'un connecteur RJ-45) et sans fil (à l'aide de réseaux Wi-Fi)

- peut être équipé d'un détecteur de mouvement, son, microphone, ont souvent aussi un serveur FTP intégré, et grâce à cela, ils enregistrent l'image capturée dans le cloud

- comme dans le cas des webcams, vous pouvez surveiller la maison de n'importe où dans le mondeà l'aide d'un navigateur Web ou d'un logiciel fourni par le fabricant de la caméra

Ce qu'il faut considérer lors de l'achat d'une webcam

Une webcam comme vidéosurveillance à domicile fonctionne très bien, mais uniquement lorsque vous avez acheté un appareil avec certains paramètres, principalement liés à la qualité de l'image enregistrée.

Que rechercher lors du choix d'une webcam ?

- Type de connexion - les webcams sont connectées à un ordinateur via un port USB 2.0 ou USB 3.0. Dans le cas de la spécification 2.0, les données sont transférées à une vitesse maximale de 480 Mbps, à son tour, pour USB 3.0, le taux de transfert de données maximal est de 5 Gbps. Sur le marché, vous pouvez également trouver des appareils qui utilisent un réseau Wi-Fi, un connecteur RJ-45 ou .

- Type de capteur - La plupart des webcams disponibles utilisent des capteurs CMOS, qui fonctionnent très bien de jour comme de nuit dans des environnements bien éclairés. Lors de l'achat d'une caméra vidéo, il convient également de vérifier la taille du capteur et, par conséquent, sa diagonale - plus elle est grande, meilleure est la qualité de l'image, mais aussi plus l'appareil est grand. La valeur a également une plage de sensibilité.

- Résolution - est responsable de la qualité de l'image enregistrée et des détails. Plus la résolution est élevée, plus d'informations peuvent être stockées et l'image est beaucoup plus claire.

- Microphone intégré- ceci est facultatif, mais utile non seulement dans le cas d'une vidéosurveillance à l'aide d'une webcam, mais également pour un usage quotidien. Le microphone sera utile si la caméra est utilisée comme babyphone pour les plus petits.

- Alimentation - La grande majorité des webcams sont alimentées via le port USB. Lors de l'achat, il convient de vérifier les informations indiquées par le fabricant sur l'alimentation de l'appareil.

Un pirate informatique inconnu organise une émission sur Internet pendant plusieurs jours d'affilée, espionnant les personnes utilisant des webcams. Ce n'est pas la première fois que des utilisateurs sont surveillés via leurs propres ordinateurs et smartphones - de nombreux intrus et agents de renseignement occidentaux l'ont fait. Lenta.ru a découvert s'il était possible de protéger la webcam contre le piratage.

piaulement amateur

Le mardi 26 avril, un membre anonyme du tableau d'images Dvach a créé un fil de discussion sur le forum où il a annoncé une émission Internet inhabituelle. Il a promis que dans quelques heures, il diffuserait une émission sur YouTube et suivrait en direct des utilisateurs aléatoires du réseau. De plus, ils lancent de manière inattendue diverses applications sur les ordinateurs des victimes, activent la pornographie et téléchargent leurs données sur le réseau.

Pour que le public ne s'ennuie pas, le showman autoproclamé a annoncé "full interactive" - les téléspectateurs pourront envoyer leurs demandes au chat, qu'il remplira immédiatement. Après un certain temps, un lien vers le service Synchtube est apparu dans l'enregistrement, où, en plus de la vidéo intégrée diffusée à partir de YouTube, un chat a été organisé et des dons ont été collectés. Afin de garantir la satisfaction de leurs demandes, les utilisateurs ont été invités à envoyer au pirate une somme symbolique de deux ou trois roubles pour le « développement du projet ».

Au tout début de la diffusion, il est devenu clair que l'attaquant agissait via le système LuminosityLink. Il est couramment utilisé par les administrateurs réseau pour gérer les réseaux informatiques à distance. Cependant, il existe de nombreuses versions piratées du programme sur Internet qui peuvent être configurées pour espionner les utilisateurs, les infecter avec des virus et organiser des attaques DDoS. Les instructions pertinentes sont faciles à trouver sur YouTube.

Pendant plus de deux heures de diffusion, le pirate a réussi à se connecter à plusieurs dizaines d'ordinateurs. Il regardait généralement ce que faisait la victime pendant quelques minutes, puis affichait soudainement diverses vidéos ou photos sur l'écran de la personne. Ainsi, un jeune couple russe a été contraint de voir du porno gay et un policier ukrainien a été contraint de regarder un combat sanglant d'arts martiaux mixtes.

Le lendemain, le hacker a maîtrisé un autre divertissement : allumer de la musique sur VKontakte. J'ai réussi à réveiller l'un des utilisateurs avec. L'attaquant a essayé de toutes les manières possibles de mettre les gens en colère, car c'était ce à quoi s'attendait le public de l'émission. Habituellement, les victimes ont immédiatement commencé à analyser leur ordinateur à la recherche de virus, mais le showman a simplement ajouté des antivirus à la liste des programmes interdits.

Les spectateurs ont réagi particulièrement violemment à plusieurs internautes qui ont coupé Internet par peur, et à un jeune homme qui a décidé d'appeler la police. Ils se sont aussi moqués de celui qui est entré en correspondance avec le hacker, pensant qu'il était en dialogue avec le service support du fournisseur d'accès Internet. Avant cela, l'auteur de l'émission a affiché des informations sur les maladies de la peau à l'écran pendant dix minutes.

La chose la plus curieuse est que l'attaquant est extrêmement difficile à comprendre. Dvach est depuis longtemps célèbre pour l'anonymat garanti pour tous les utilisateurs, et le pirate lui-même utilise probablement un VPN et d'autres services pour masquer son adresse IP. Le réseau a cependant suggéré que les émissions étaient organisées par Dmitry Shalashov, un navigateur YouTube bien connu pour divers programmes de piratage, car la voix est similaire.

Site pour caméras

Le hacker Dvacha est loin d'être le seul attaquant qui espionne les gens via des webcams. En 2014, la BBC a rendu compte d'un site Web russe qui permettait au monde de suivre les émissions par webcam. Plus de 2 500 chaînes des États-Unis, 2 000 de France et 1 500 des Pays-Bas étaient disponibles sur la ressource.

Les webcams des utilisateurs russes sont également arrivées sur ce portail. L'édition Threat Post a trouvé environ 70 caméras en état de marche de Moscou, Korolev, Krasnodar et d'autres villes.

Les journalistes de la BBC ont alors contacté le propriétaire de la ressource. Il a déclaré qu'il n'avait rien à voir avec la Russie et a refusé de se reconnaître comme un pirate informatique. Selon lui, il a reçu l'accès à toutes les émissions après avoir entré un simple mot de passe pour les caméras, que les utilisateurs eux-mêmes n'ont pas changé par rapport au standard. Dans le même temps, le site Web Networkworld a calculé qu'environ 73 000 webcams dans 256 pays étaient protégées par défaut par un mot de passe.

Il n'y a vraiment pas eu d'effraction. Les utilisateurs qui n'ont pas modifié les paramètres d'usine et les mots de passe ont en fait permis aux attaquants d'accéder à leurs webcams.

L'émergence d'un agrégateur de webcams non protégées n'était qu'une question de temps. Les créateurs du portail n'ont pas eu besoin de rechercher des vulnérabilités logicielles ni de lancer un site de phishing pour voler des mots de passe. Les caméras non protégées ont été trouvées à l'aide d'une simple requête de recherche.

Après une large publicité, le site a été supprimé. Les fabricants de caméras sans fil Foscam ont déclaré à l'époque qu'ils avaient changé le logiciel après l'incident, et leurs caméras obligent désormais les utilisateurs à configurer des mots de passe complexes, les empêchant de travailler avec les paramètres de sécurité d'usine standard.

La vérité de Snowden

Edward Snowden, un ancien employé de la National Security Agency des États-Unis, a également évoqué le fait que les webcams sont utilisées pour la surveillance. Dans ses documents révélateurs, il a déclaré que les services de renseignement américains et britanniques mettaient les téléphones sur écoute, suivaient la correspondance sur les réseaux sociaux et les messageries instantanées, les transactions monétaires et les achats de billets. De plus, la NSA a accès à des millions de webcams et peut surveiller les utilisateurs à travers elles. Il est devenu clair que les technologies absolument impossibles à pirater n'existent pas.

Snowden a fourni des détails sur la façon dont les agences de renseignement surveillaient les chats vidéo en février 2014. Selon des documents publiés, un programme spécial Optic Nerve a été utilisé pour cela, capable de reconnaître les visages humains. Initialement, il a été créé pour lutter contre le crime et, avec son aide, il était prévu de rechercher des terroristes, mais s'est finalement transformé en un outil de surveillance de masse.

Optic Nerve a été développé par les services secrets britanniques. Selon Snowden, le programme prenait automatiquement des captures d'écran de chats vidéo sélectionnés au hasard toutes les cinq secondes et les stockait dans une base de données spéciale. Parmi ces images, des cadres à caractère érotique sont souvent rencontrés. Optic Nerve a été lancé en 2008 et, en l'espace de six mois, l'intelligence a reçu des images de 1,8 million d'utilisateurs du réseau.

Pour la surveillance, les services de renseignement britanniques n'ont utilisé que Yahoo! Inc, et ont partagé des données exclusivement avec leurs homologues américains. Chez Yahoo! Inc. n'en savait rien.

A chacun selon son travail

Cependant, les pirates ne réussissent pas toujours à échapper à leurs responsabilités. Par exemple, en 2013, une affaire a été ouverte aux États-Unis contre Jared James Abrahams, 19 ans (Jared James Abrahams). Le jeune homme a obtenu un accès illégal aux ordinateurs des filles et les a prises en photo via des webcams. Il a ensuite menacé ses victimes de publier ces documents si elles ne lui envoyaient pas plus de photos érotiques.

Abrahams a également essayé son ancien camarade de classe Cassidy Wolf (Cassidy Wolf), la gagnante du titre Miss Teen USA 2013. La jeune fille a refusé de se conformer aux exigences d'Abrahams. Il a mis sa menace à exécution et a mis en ligne des photos prises à partir de la webcam. En conséquence, son

Des articles sur la nécessité de sceller la caméra frontale pour se protéger contre la surveillance sont publiés depuis des années 15. Je suis sûr que vous avez vu des dizaines de textes de ce type. Peut-être sont-ils parrainés par des fabricants de ruban électrique noir.

En 2016, une enquête de Kaspersky Lab a montré que 23% Les Russes sont amenés à de tels articles et scellent la caméra sur un ordinateur portable. Très probablement, ces personnes ne font pas que cela, mais prennent également d'autres mesures de sécurité. Par exemple, ils essaient de ne pas quitter la maison. Après tout, voir un ordinateur avec une caméra scellée dans un lieu public est un succès rare.

Mais de telles personnes existent toujours. Leur entourage est perplexe : « Es-tu un idiot ? Qui a besoin de regarder votre tasse ivre ? Hélas, mais certains peuvent encore en avoir besoin.

À qui?

Si vous travaillez sur un ordinateur d'entreprise, vous pouvez être surveillé par des employés ou des supérieurs du service informatique. Mais ce n'est pas la peine de se défendre d'une telle surveillance, sinon ils pourraient penser à vous : « Est-ce qu'il cache quelque chose ? On devrait le voir."

Snowden et ses associés promeuvent la théorie selon laquelle les systèmes d'exploitation populaires prennent de temps en temps des photos de l'utilisateur et les transfèrent sur leurs serveurs. Mais cela fait partie d'un système de surveillance mondial auquel il est difficile de se cacher. Si vous êtes une simple personne décente, vous n'avez pas besoin de vous en défendre.

Mais il y a des gens qui installent délibérément un logiciel de surveillance et en profitent. Parlons d'eux.

RAT-ers

Toutes les photos de la galerie ci-dessus sont tirées d'un vieux fil ☆ ShowCase ☆ Des filles esclaves sur votre RAT sur hackforums.net. Les hooligans ont piraté les appareils photo de ces femmes, ont pris des photos et les ont postées pour montrer leurs réalisations à leurs camarades. Très probablement, les victimes ne le sauront jamais.

RAT (Remote Administration Tools ou Remote Access Trojan) est un logiciel pour caché à l'utilisateur contrôle informatique à distance. Le premier programme de ce type est apparu en 1998 et s'appelait BackOrifice.

Le terme RAT-er a été inventé par les journalistes de la BBC pendant plusieurs années. Ainsi, dans les médias, il est de coutume d'appeler les hooligans qui installent des RAT sur les ordinateurs des «victimes» et de recueillir des «preuves compromettantes» sur eux. Le plus souvent, ils le font juste pour le plaisir, mais certains gagnent de l'argent grâce à cela.

De quoi est capable RAT ?

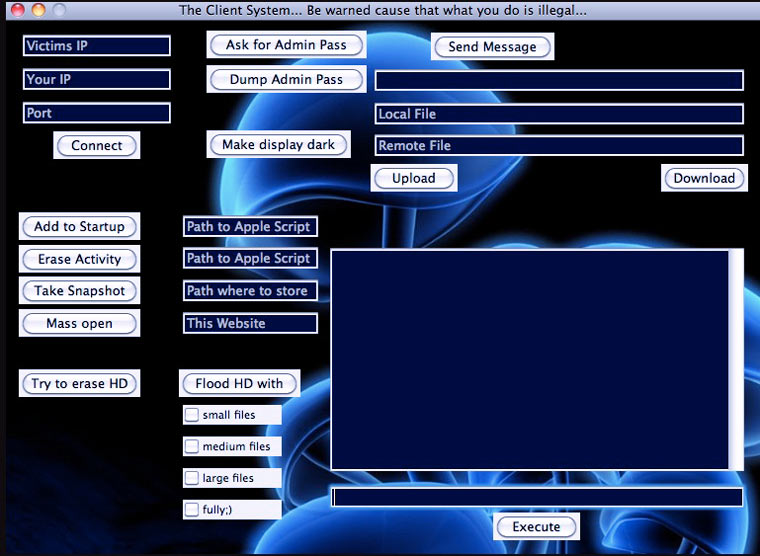

Dans la galerie ci-dessus se trouvent des captures d'écran du programme DarkComet RAT. C'est un classique du genre, l'outil le plus célèbre pour le contrôle secret de l'ordinateur de quelqu'un d'autre, apparu en 2008. Son nom fait même parfois la une des journaux. La rumeur veut que DarkComet ait été utilisé par les autorités syriennes pour espionner l'opposition.

Le tableau sur le côté gauche de l'écran est une liste d'utilisateurs dont les ordinateurs peuvent être gérés. Sur la droite se trouve une liste des actions disponibles pour chacun. Comme vous pouvez le constater, les ordinateurs sont entièrement entre les mains d'escrocs. Vous pouvez même télécharger des fichiers et exécuter des scripts bat. Les sections méritent une attention particulière. Fonctions d'espionnage Et Fonctions amusantes.

Les "fonctions d'espionnage" vous permettent de surveiller "l'esclave": enregistrer du son et de la vidéo, faire quelque chose sur le bureau (quelque chose comme TeamViewer), enregistrer toutes les frappes. Et les "fonctionnalités amusantes" peuvent effrayer la victime : éteignez la souris/le clavier, faites glisser le lecteur, envoyez des messages sous forme de boîtes de dialogue ou discutez sur l'écran de l'ordinateur. Je vais clarifier au cas où: lorsque RAT est en cours d'exécution, sous Windows, la lumière près de la caméra ne s'allume pas dans la plupart des cas.

Est-ce dangereux pour Mac ?

Oui. Certaines variantes de RAT fonctionnent sous MacOS. Par exemple, le Blackhole multiplateforme, qui est montré dans l'image ci-dessus. Il a moins de fonctions standard, mais vous pouvez exécuter des scripts Apple Script et Shell.

Dans RAT pour Mac, les développeurs n'incluent souvent pas de fonctionnalités d'enregistrement vidéo, car sous OS X et MacOS, ils ne peuvent lutter contre l'allumage de la lumière qui permet à l'utilisateur de détecter le fonctionnement du programme. Même le tout nouveau RAT, apparu fin 2016, Backdoor.OSX.Mokes.a il n'y a que des fonctions pour enregistrer de la vidéo à partir de l'écran et du son. Il n'a pas accès à la webcam.

Est-ce dangereux pour les smartphones ?

Oui, pour Androïd. Par exemple, le très souvent mentionné DroidJack. Après avoir installé ce programme sur le smartphone de la victime, l'attaquant a accès à sa caméra, son microphone, ses contacts, ses SMS, ses appels, sa localisation, les applications installées. Il ne nécessite pas de droits root pour s'exécuter.

Comment le RAT entre-t-il sur l'ordinateur de la victime ?

Tout d'abord, le RAT-er crée un fichier avec l'extension exe, le soi-disant "stub", dans lequel il prescrit les paramètres nécessaires. Après cela, il doit faire en sorte que la victime l'exécute sur son ordinateur.

La première consiste à déguiser le fichier en quelque chose d'utile et à convaincre la personne de l'ouvrir. Par exemple, à l'opposition syrienne mentionnée ci-dessus, des espions ont envoyé DarkComet sous le couvert d'un "crypteur de messages pour Skype" et les ont persuadés de l'installer pour se protéger de la surveillance gouvernementale.

Les programmes RAT sont distribués individuellement: "un gars donne un camarade de classe GDZ en chimie sous la forme d'un fichier exe" ou en vrac: téléchargement sur des torrents ou des échangeurs de fichiers sous le couvert de programmes utiles, spam sur les réseaux sociaux, courrier, forums. BlackHole, par exemple, a été distribué sous le couvert d'un antivirus pour Mac.

La deuxième façon consiste à vous attacher bêtement à l'ordinateur de quelqu'un d'autre avec un lecteur flash alors que son propriétaire est parti. Les victimes des RAT-ers sont souvent leurs proches. Dans le réseau Tor, vous pouvez tomber sur des sites avec une inscription invitante sur le principal "Diffusion en direct depuis la caméra frontale de mon 13 ans Les sœurs de Josie. Payez 0,01 BTC (10 $) et regardez-la 24h/24 et 7j/7.

Les employés des magasins d'électroménagers peuvent installer des logiciels d'espionnage sur les ordinateurs des clients.

Est-il difficile d'obtenir RAT?

Le programme d'accès à distance lui-même est facile à télécharger. Il peut être trouvé dans le domaine public ou acheté dans n'importe quel magasin de produits numériques Tor. Visuellement, un quart des logiciels malveillants qui y sont présentés sont de différents types de RAT.

Un par un (ensemble : programme éprouvé + instructions très détaillées) ils sont vendus à des prix allant de 0,5 $ à 2 $ dollars. Ou vous pouvez acheter 20 à 30 variétés de RAT à la fois sous la forme d'un Hacker Starter Pack pour 10 $ à 50 $, qui comprendra un tas d'autres programmes, leurs outils de distribution, le masquage antivirus (cryptage) et la littérature éducative. Les codes sources RAT documentés peuvent coûter plusieurs centaines de dollars.

Le DarkComet mentionné ci-dessus appartient au passé, car les développeurs ont fermé le projet en 2012. Mais il a des centaines analogues et clones. Selon une étude du portail DarkReading, le TOP 3 des RAT à fin 2015 sont Sakula, KjW0rm et Havex. Mais DarkComet est toujours à la cinquième place du classement.

Comment les RAT gagnent-ils de l'argent avec les filles ?

Les victimes des RAT'ers sont dans la plupart des cas des filles âgées de 10 à 18 ans. Après tout, il est très intéressant de regarder une telle victime. Les filles combinent souvent prendre un bain et regarder un film sur un ordinateur portable, changer de vêtements plusieurs fois par jour, se promener à moitié nues dans la maison, discuter des détails de leur vie intime avec leurs amis.

En 2013, des journalistes de BBC News ont écrit que l'accès à l'ordinateur d'une femme coûte 1 à 2 dollars et les hommes seulement quelques centimes. Mais vous ne pouvez pas collecter beaucoup d'argent en vendant des accès, car regarder la caméra pour des étrangers devient rapidement ennuyeux. Mais vous pouvez gagner de l'argent avec des vidéos érotiques.

Ce n'est pas un hasard s'il existe des "fonctionnalités amusantes" dans le RAT. Ils aident à faire pression psychologiquement sur la victime et la forcent à faire quelque chose qui peut exciter les téléspectateurs pédophiles. La photo ci-dessus montre le visage horrifié et impuissant d'une jeune fille victime de chantage via une webcam et forcée de se déshabiller.

De telles vidéos sont très nécessaires pour les sites pour pédophiles et sadiques. Sur le dark web, les ressources "adultes" avec des vidéos vraiment "spéciales" coûtent plusieurs centaines de dollars. par abonnement par visiteur et ils ont la capacité de bien payer les fournisseurs de contenu.

Comment les RAT gagnent-ils de l'argent avec les garçons ?

Souvent, l'objectif des RAT-ers est souvent les propriétaires de comptes mis à niveau dans les jeux en ligne populaires. Une histoire typique des forums:

Je suis allé prendre le thé. À son retour, il a vu que COMP SAM traînait des éléments de jeu et les échangeait avec quelqu'un.

Parfois, les propriétaires des sites, blogs et pages visités sur les réseaux sociaux sont ainsi piratés.

Comment comprendre que l'ordinateur est infecté?

Les intimidateurs ne veulent pas que vous sachiez que quelqu'un d'autre utilise votre ordinateur. De nombreuses victimes de RAT-ers ne réalisent pas leur sort. L'analyse des forums a révélé des signes pouvant indiquer que vous êtes devenu un "esclave":

- Les dates auxquelles les fichiers ont été ouverts pour la dernière fois ne correspondent pas aux heures auxquelles vous les avez ouverts. Si vous avez un fichier texte avec des mots de passe sur votre bureau, faites-y tout d'abord attention;

- Lorsque vous vous éloignez de l'ordinateur, puis après avoir trouvé le curseur n'est pas à l'endroit où vous l'avez laissé ;

- Les fenêtres et les onglets du navigateur s'ouvrent / se ferment soudainement ;

- Du spam a soudainement commencé à être envoyé depuis plusieurs de vos comptes dans les messageries instantanées et les réseaux sociaux ;

- Vous avez raté l'argent sur votre porte-monnaie électronique.

Ce qu'il faut faire?

La caméra doit être scellée en dernier. Pour éviter un tel problème, vous devez suivre les règles de sécurité bien connues: ne téléchargez aucun déchet à partir de sources gauchers, n'ouvrez pas de fichiers suspects à partir du courrier, ne succombez pas à la persuasion "mettez un programme pour tricher les likes VK", ne laissez personne travailler sur votre ordinateur personnel.